最近,某大型网站被纰漏出了可能存在严重的帐号泄漏漏洞。参考乌云的信息:

某邮箱过亿数据泄漏(涉及邮箱账号/密码/用户密保等)[WooYun-2015-147763]

不得不说,最近这件事情在互联网上已经炸开了锅,许多网站均纷纷提醒用户注意帐号安全,如果用使用这个某邮箱的都建议修改密码。而且苹果用户更是早了遭了殃,设备被黑客远程锁定并勒索钱财。上一分钟苹果还是我的,但是到了下一分钟手机就是黑客的了。

给大网易跪了!昨天和朋友一起玩,突然他的 iphone 就被远程挂失、锁住,勒索给钱才解锁。给苹果客服电话,得知通过网易邮箱注册的 ID 大面积出问题。转接到苹果账号安全客服,N 小时电话还没转接成功(据说前面排了几百个类似的)。转自 V2EX - 「给大网易跪了,我的网易邮箱还有救吗?」

因此,我就在思考,除了使用强密码之外,还有没有其他方式可以用来使我们的帐号更加安全。

当然是有的,Lastpass 就是一个很好的解决方案,那么,如何让 Lastpass 变得更加安全呢?

答案在 Duo Security!

Duo Security 简介

Duo Security 是一家注册在美国密歇根洲安娜堡城的一家公司,从域名的注册时间来看,今年是他们公司运作的第 5 年,不算是一家新的公司,当然也不算是一家很老牌的公司。

你可以理解 Duo 做的产品是类似与谷歌的 Google Authenticator,但是,除了随机的 OTP 之外,Duo 还支持手机通知信任、手机短信以及手机电话(虽然这些功能是要钱的)。

Duo 支持多种产品的二部验证,例如 OpenVPN、CISCO 以及 Unix 设备的认证,另外最近还新增了 Office 365 的二部验证。

以下部分列出了支持的设备

Duo Security 注册

Duo 的注册非常简单,打开 https://signup.duosecurity.com/

按照他所提供的提示,填写好这份注册表单,注意手机号码一定要是正确的。

由于我已经注册过了就不再进行注册截图了

下面的步骤都十分简单,下载 Duo Mobile 并扫描屏幕上的二维码,即可完成注册。当然,你也可以选择跳过这一步,不过这样的话就只能使用短信以及电话验证,这是要钱的。

Duo Security 界面

后台登录进去之后,大概就是这样的界面。

下面将简单介绍每一个页面。

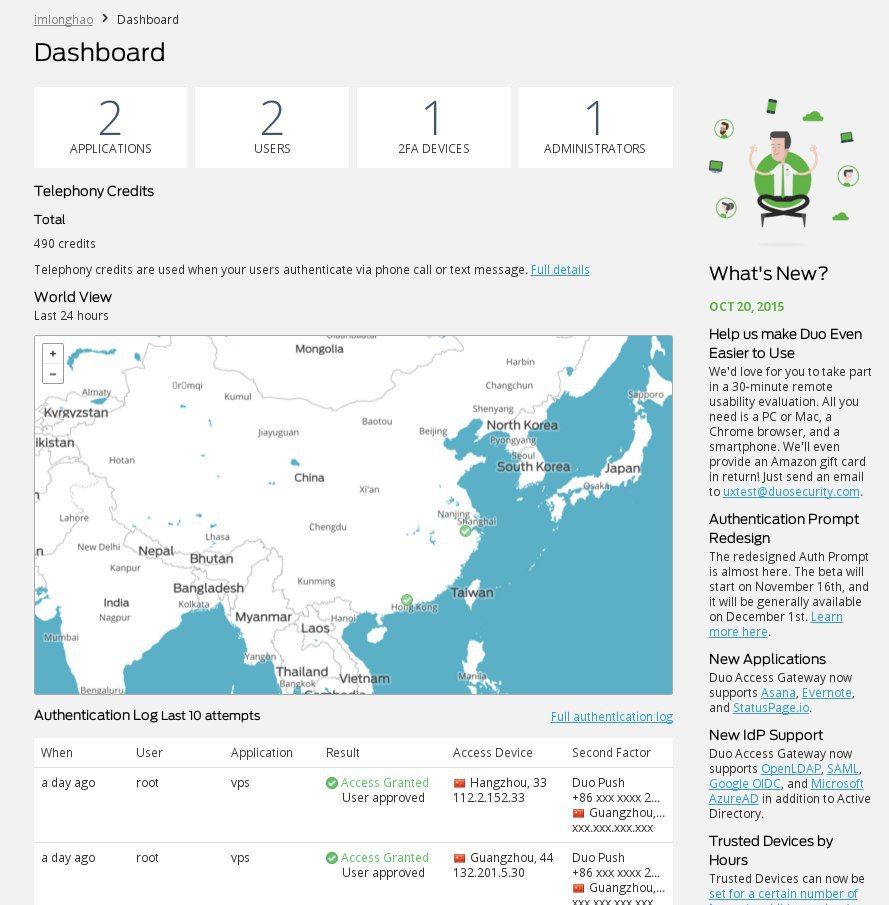

Dashboard 控制台

Duo 的控制台比较清晰,我们可以在这个地方清楚的看到我们的账户概况,

上面的 4 个小框框分别代表了我们所使用的情况,这个在侧边栏也是有的。

然后是我们帐号的余额,发送短信以及电话都是需要收费的。

下面的那个地图是我们最近 24 小时内使用 Duo 进行验证的地点以及是否成功,如果是成功的话会是一个绿色的钩钩,如果失败的话则会是一个红叉。

右边是 Duo 的最近更新。

在下面是最近 10 次的验证记录,清晰地包括了很多东西,你们都可以看一看图,部分数据有所修改以保护隐私。

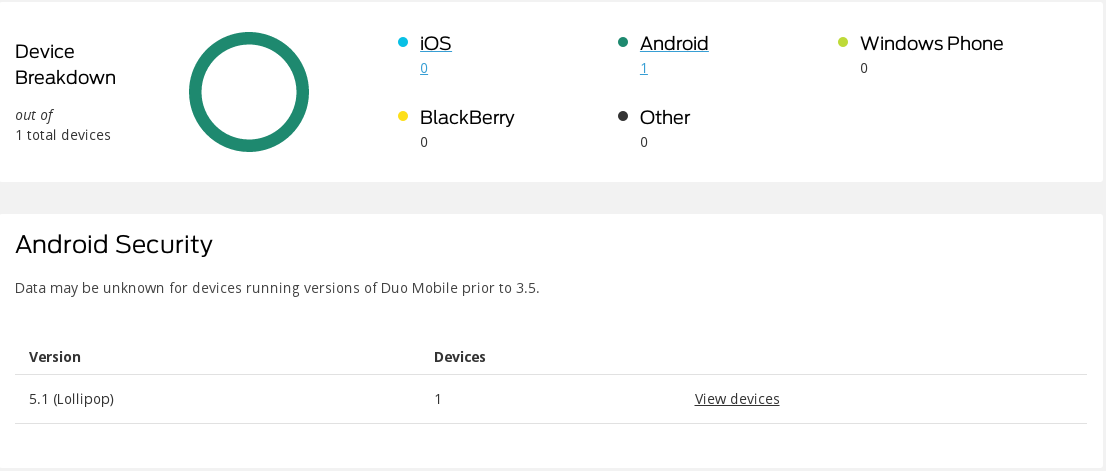

Device Insight 设备洞察

这个栏目将向我们呈现我们目前设备的情况,包括我们设备的系统分布等等。

由于我只是使用了 Android 的客户端,因此下面只有 Android 的安全情况。

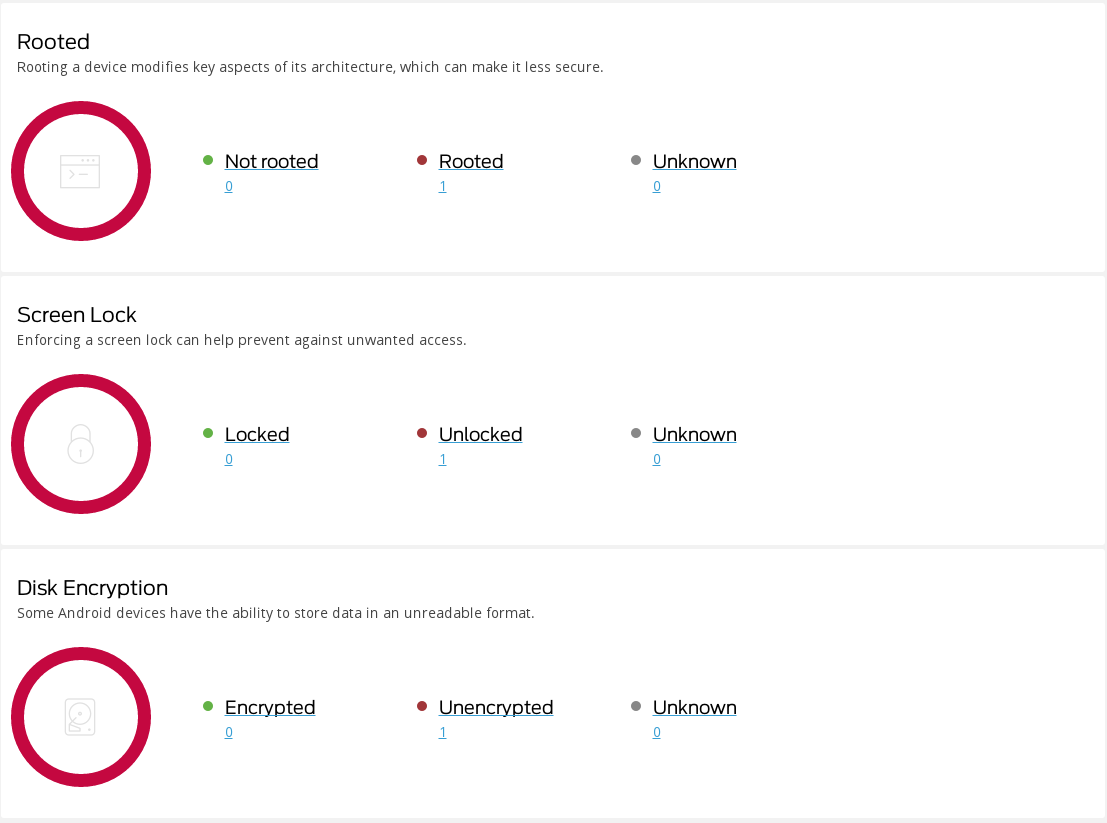

这里展示的 ROOT 情况、手机锁屏情况等等,均可以用来做进一步的安全措施,你可以设置某个帐号只能允许非 ROOT 的手机进行验证,这样子的话会安全很多。

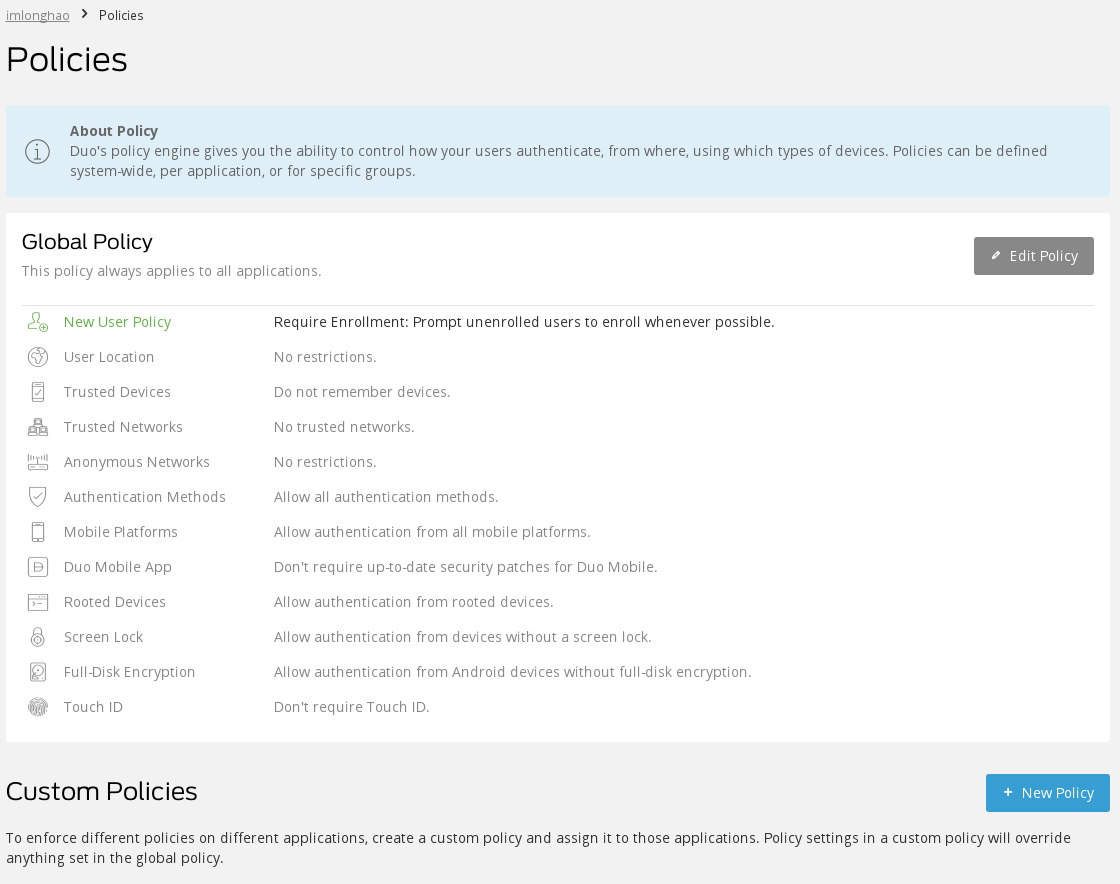

Policies 策略

在这个栏目的话,按照我上面所说的,可以对进行验证的设备进行更进一步的安全要求。

出于篇幅的考虑,我就就不一一列出了。

Duo Security 总结

总而言之,Duo 算是一款比较良心的产品了,功能强大,安全性高。

当我给我的 Lastpass 套上 Duo 时,我觉得我的密码安全又上升了一个程度!